Sicherlich ist längst nicht jeder ein begeisterter Verfechter der Fridays-for-Future-Bewegung. Die damit verbundene enorme mediale Aufmerksamkeit regt allerdings immer mehr Menschen dazu an, einen persönlichen Beitrag zur Verlangsamung des Klimawandels zu leisten. Indirekt ist davon auch das Geschäftsleben betroffen, denn wer als umweltbewusster Mensch privat lieber die öffentlichen Verkehrsmittel nutzt, setzt sich vermutlich auch bei beruflichen Reisen häufiger in die Bahn anstatt in den Firmenwagen.

Schön länger hinterfragen Unternehmen die Notwendigkeit einzelner Geschäftsreisen und weichen zunehmend auf Videokonferenzen aus – wenn auch hauptsächlich aus Spargründen. Eine Umfrage des Deutschen Reiseverbandes (DRV) hat ergeben, dass aktuell knapp die Hälfte (49 Prozent) der Unternehmen hierzulande häufiger Videokonferenzen als eine Alternative zur Geschäftsreise nutzen. Selbstverständlich gibt es Termine, die aus verschiedenen Gründen persönlich abgehalten werden müssen, aber auch hier lässt sich beispielsweise mit einer optimierten Terminplanung und mehreren Geschäftstreffen an einem Tag eine weitere An- und Abreise einsparen.

Auch beim Thema mobiles Arbeiten sind noch längst nicht alle Möglichkeiten ausgeschöpft. So hat beispielsweise das Institut für angewandte Arbeitswissenschaft (Ifaa) für die Bundestagsfraktion eine Überblicksstudie erstellt [1]. Ein Ergebnis der in dieser Woche veröffentlichten Studie waren die potenziellen CO2-Einsparungen, die sich durch regelmäßige Home-Office-Tage erzielen ließen: Wenn nur zehn Prozent der normalerweise mit dem Auto zur Arbeit fahrenden Arbeitnehmer einen Tag in der Woche von zu Hause statt im Büro arbeiten könnten, ließen sich immerhin 850 000 Tonnen CO2 einsparen, so die Hochrechnungen der Wissenschaftler. Ein durchschnittlicher Haushalt in Deutschland kommt in etwa auf einen Ausstoß von 8,6 Tonnen CO2 pro Jahr.

Paul Clark, Senior Vice President und Geschäftsführer EMEA bei Poly

[1] https://www.arbeitswissenschaft.net/angebote-produkte/publikationen/azv-pub-gutachten-zur-mobilen-arbeit/

Kommentar von Prof. Dr.-Ing. habil. Sascha Stowasser zum ifaa-Gutachten zur Mobilen Arbeit

Orts- und zeitflexible Arbeit liegt im Trend der Zeit und ist eine wichtige Errungenschaft der Arbeitswelt 4.0. Wir gehen davon aus, dass sich in Zukunft der Anteil der Beschäftigten, die orts- und zeitflexibel arbeiten werden, noch weiter stark erhöhen wird. Immer mehr Beschäftigte wollen ihren Arbeitsort, ihre Arbeitszeit und ihre Arbeitsaufgaben selbstständig organisieren und somit das Arbeits- und Privatleben besser miteinander vereinbaren. Die Arbeitsforschung erwartet, dass orts- und zeitflexible Arbeit immer mehr zum Normalfall für einen Großteil der Beschäftigten wird.

Deutlich mehr Vorteile als Nachteile

Mit unserer Übersichtsstudie widersprechen wir der zum Teil aktuell vorliegenden skeptischen Berichterstattung zur Mobilen Arbeit. Wir konnten nicht belegen, dass die zeit- und ortsflexible Arbeit eine Reihe von Nachteilen mit sich bringt und eine größere psychische Belastung als das Arbeiten im Unternehmen mit festen Anwesenheitszeiten darstellt. Verschiedene ausgewertete Studienergebnisse weisen auf ein positives Bild und das enorme Potenzial der Mobilen Arbeit hin. Die Beschäftigten empfinden den geringeren Aufwand des Pendelns zum Arbeitsplatz, die bessere Vereinbarkeit zwischen Arbeitszeit und Privatleben sowie die gespürte bessere »Qualität« der Arbeitsblöcke –die Tätigkeiten lassen sich besser erledigen –als wichtige positive Errungenschaften der Mobilen Arbeit. Auch im Wettbewerb um qualifizierte Fachkräfte kann Mobile Arbeit einen wesentlichen Attraktivitätsfaktor für das Unternehmen darstellen. Neben den Chancen für Beschäftigte und Unternehmen leistet Mobile Arbeit einen wichtigen Beitrag zum Umwelt- und Klimaschutz. Als Effekt der Mobilen Arbeit können in ländlichen Regionen und Ballungsgebieten, die durch starke Ballungseffekte geprägt sind, umfassende Pendlerströme, Arbeitswege, Fahrtzeiten und der CO2-Ausstoß reduziert werden. Nach unseren Berechnungen sind enorme Einsparpotenziale in Bezug auf CO2, Fahrtzeit, Spritkosten und Abnutzung des Autos zu erwarten. In der Öffentlichkeit sind diese umweltpolitischen Aspekte weniger bekannt.

Unterschiedlichen Interessen der Unternehmen und der Beschäftigten in Einklang bringen

Eine Dramatisierung der Mobilen Arbeit sowie deren angeblichen negativen Folgen sind unbedingt zu vermeiden. Bestehende Risikofaktoren, wie eine schleichende Ausweitung von Arbeitszeit und unbezahlter Arbeit sowie interessierte Selbstgefährdung, lassen sich schon heute durch lösungsorientierte, betriebliche Regelungen reduzieren. Im Mittelpunkt der Diskussionen sollte ein ausgewogenes Verhältnis zwischen Zeitsouveränität und betrieblichen Belangen stehen. Ziel muss es also sein, die unterschiedlichen Interessen der Unternehmen und der Beschäftigten in Einklang zu bringen. Deshalb sollten die Arbeitgeber gemeinsam mit ihren Beschäftigten entscheiden, ob (bei weitem nicht jede Tätigkeit kann orts- und zeitflexibel ausgeübt werden, z. B. Produktion, Handwerk, Pflege) und wenn ja, unter welchen Voraussetzungen und Bedingungen orts- und zeitflexibel gearbeitet wird. Mobile Arbeit basiert aus unserer Sicht auf der »doppelten Freiwilligkeit«, das heißt beide –sowohl Arbeitgeber als auch Arbeitnehmer –einigen sich auf die »Spielregeln« und finden im allgemeinen betriebsspezifische Lösungen. Flexibles Arbeiten mit freier Zeit- und Ortswahl erfordert klare Strukturen. Eine Kultur des Vertrauens, verbindliche Absprachen, Planbarkeit und Eigenverantwortung gehören ebenso dazu. Pauschal formulierte Regeln liefern keine Antwort auf neue Herausforderungen. In der Praxis existieren zahlreiche positive betriebliche Lösungsansätze, Best-Practice-Beispiele, überbetriebliche Netzwerke und Handlungshilfen.

So enthält zum Beispiel der neue Tarifvertrag zum Mobilen Arbeiten in der Metall- und Elektroindustrie Rahmenregelungen für Beschäftigte, die zeitweise oder regelmäßig außerhalb des Betriebes tätig werden.

Möglichkeiten für Mobile Arbeit werden nicht ausgeschöpft

In unserer Studie zeigen wir, dass gegenwärtig die Möglichkeiten für Mobile Arbeit in Deutschland bei weitem nicht ausgeschöpft werden, obwohl die digitalen Technologien es ermöglichen, orts- und zeitflexibel zu arbeiten. Damit weitere Beschäftigte und Unternehmen die Mobile Arbeit nutzen können, ist es wichtig, gesellschaftspolitische Rahmenbedingungen, gesetzliche Regelungen, technologische und arbeitsorganisatorische Infrastrukturen in Unternehmen sowie Chancen und Risiken zu thematisieren.

Was muss in der Politik hierzu gelöst werden?

Die aktuellen Arbeitszeitregelungen und Arbeitsschutzbestimmungen basieren auf einem Normalarbeitsstandard mit geregelten Arbeitszeiten (z. B. 8-Stunden-Tag) und festen Arbeitsorten. Diese aus industrieller Anfangszeit stammenden Arbeitsmodelle passen nicht mehr in die Arbeitswelt 4.0 mit orts- und zeitflexibler Arbeit. Das bestehende Arbeitsrecht mit seinen veralteten und verkrusteten Regelungen (beispielsweise starr geblockten Ruhezeiten) muss an die neuen Realitäten, arbeitswissenschaftlichen Erkenntnissen sowie die Bedarfe von Beschäftigten und Unternehmen angepasst werden. Ein weiteres Augenmerk sollte auf der flächendeckenden Vermittlung von IT-Kompetenzen liegen. Digitale Technologien ermöglichen über alle Altersgruppen hinweg flexibles, zeit- und ortsunabhängiges Arbeiten und lebenslanges Lernen. Hier besteht Bedarf an Qualifizierungen auf allen Stufen des Bildungssystems. Bildung in der digitalen Welt ist eine gesamtgesellschaftliche Herausforderung, die ein gemeinsames Handeln aller gesellschaftlichen Akteure erfordert.

[1] https://www.arbeitswissenschaft.net/fileadmin/Downloads/Angebote_und_Produkte/Publikationen/FDP_Gutachten_Mobile_Arbeit_Finale_Version_15.10.2020.pdf

330 Artikel zu „Home Office“

NEWS | BUSINESS | INFOGRAFIKEN

Das Für und Wider von Home Office

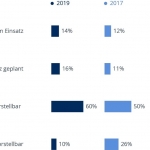

Ein paar Stunden oder einen ganzen Tag von zuhause arbeiten – Home Office wird langsam beliebter. Laut einer Studie des Instituts für Arbeitsmarkt- und Berufsforschung (IAB) lag der Anteil der Beschäftigten mit Home-Office-Zeiten 2013 in privatwirtschaftlichen Betrieben mit mehr als 50 Beschäftigten bei 19 Prozent. 2017 waren es 22 Prozent. Wie die Grafik zeigt, gibt…

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | IT-SECURITY | TIPPS

Wie sicher ist das Home Office? Warum mobiles Arbeiten anfällig für Cyberkriminalität ist

Ortsunabhängiges Arbeiten liegt im Trend. Ob von zu Hause aus oder auf Reisen – mobile Geräte ermöglichen Arbeitnehmern eine noch nie dagewesene Flexibilität. Eine Studie von Avast Business, in welcher Arbeitnehmer von kleinen und mittleren Unternehmen (KMU) in Deutschland befragt wurden, hat ergeben, dass 41 Prozent der Befragten am produktivsten sind, wenn sie von zu…

NEWS | BUSINESS | DIGITALISIERUNG | EFFIZIENZ | GESCHÄFTSPROZESSE | KOMMUNIKATION | ONLINE-ARTIKEL

New Work mit Home Office, Mobilarbeit und flexiblen Arbeitszeiten – brauchen Unternehmen noch ein Büro?

Über die ganze Welt verteilte Standorte und Mitarbeiter, Fortschritte in der Technologie und sich ändernde Einstellungen zur Arbeit führen zu einem grundlegenden Wandel der Arbeitsweise von modernen Arbeitskräften. Das Ergebnis ist ein ständig wachsender Druck auf Unternehmen und IT-Abteilungen, sich an die neue Arbeitsweise der Mitarbeiter anzupassen. Laut einer Studie des UCaaS-Anbieters Fuze unter 6.600…

NEWS | BUSINESS | DIGITALISIERUNG | EFFIZIENZ | FAVORITEN DER REDAKTION | KOMMUNIKATION | OUTSOURCING | ONLINE-ARTIKEL | TIPPS

Top-Leistung: Acht einfache Tricks für konzentriertes Arbeiten im Home Office

Wie können Arbeitnehmer ihre Produktivität auch zu Hause erfolgreich optimieren. Home Office liegt im Trend – laut einer Studie des Instituts zur Zukunft der Arbeit (IZA) arbeiten inzwischen 38 Prozent aller Beschäftigten teilweise von zu Hause aus. Dank verschiedener Collaboration-Tools ist das ortsunabhängige Arbeiten für fast jeden möglich. Dennoch ist es für das Wohlbefinden der…

TRENDS WIRTSCHAFT | NEWS | BUSINESS | TRENDS MOBILE | DIGITALISIERUNG | TRENDS SERVICES | TRENDS 2018 | KOMMUNIKATION | OUTSOURCING | SERVICES

Vier von zehn Unternehmen erlauben Arbeit im Home Office

■ 39 Prozent lassen Mitarbeiter von zu Hause aus arbeiten. ■ Jedes Zweite erwartet steigenden Home-Office-Anteil. ■ Bitkom: Heimarbeit erfordert klare Regeln. Home Office wird in immer mehr Unternehmen zum Alltag. Vier von zehn Arbeitgebern (39 Prozent) lassen ihre Mitarbeiter ganz oder teilweise von zu Hause aus arbeiten. Innerhalb eines Jahres stieg der Anteil…

NEWS | TRENDS INFRASTRUKTUR | BUSINESS | TRENDS CLOUD COMPUTING | TRENDS KOMMUNIKATION | DIGITALISIERUNG | TRENDS SERVICES | TRENDS 2017 | TRENDS 2018 | INFOGRAFIKEN | KOMMUNIKATION | LÖSUNGEN | OUTSOURCING | SERVICES

Arbeit: Wenige arbeiten im Home Office

Durch die Digitalisierung der Arbeitswelt ist das ortsunabhängige Arbeiten scheinbar auf dem Vormarsch. Vor allem Büroangestellte, deren Arbeitsgerät der Computer oder Laptop ist, können über das Internet auch von zuhause oder aus dem Café arbeiten. Wie unsere Infografik zeigt, ist diese Form der Telearbeit dennoch wenig verbreitet. Gerade mal 16 Prozent der arbeitenden Bevölkerung arbeiten…

TRENDS WIRTSCHAFT | NEWS | BUSINESS | TRENDS KOMMUNIKATION | TRENDS MOBILE | DIGITALISIERUNG | EFFIZIENZ | GESCHÄFTSPROZESSE | TRENDS 2017 | KOMMUNIKATION | OUTSOURCING | ONLINE-ARTIKEL | SERVICES

Home Office: Keine Angst vor Kontrollverlust

Führungskräfte haben keine Bedenken, im Home Office die Kontrolle über Mitarbeiter zu verlieren. Mitarbeiter schätzen Flexibilität, allerdings fürchtet ein Viertel schlechtere Bewertung im Home Office im Vergleich zu Kollegen, die häufiger im Büro präsent sind. Home Office im Berufsalltag angekommen, Hot-Desk-Konzepte noch am Anfang. In einer aktuellen Umfrage hat das Markt- und Meinungsforschungsinstitut YouGov…

TRENDS WIRTSCHAFT | NEWS | BUSINESS | TRENDS KOMMUNIKATION | EFFIZIENZ | TRENDS 2017 | KOMMUNIKATION | STRATEGIEN

Arbeitswelt: Home Office in Deutschland

IBM ist ein Pionier in Sachen Home Office. Bereits seit 1980 ermöglicht das IT-Unternehmen Mitarbeitern, von zuhause aus zu arbeiten. Entsprechend viel Beachtung fand die Nachricht, dass IBM 2.600 Marketingleute zurück in die Firmen-Büros beordert. Einem »Quartz«-Bericht zufolge hat es außerdem auch in weiteren Abteilungen Umstrukturierungen zu Lasten des örtlich flexiblen Arbeitens gegeben. In Deutschland…

NEWS | BUSINESS | TRENDS KOMMUNIKATION | TRENDS MOBILE | TRENDS SERVICES | EFFIZIENZ | TRENDS 2017 | KOMMUNIKATION | LÖSUNGEN | STRATEGIEN

Jedes dritte Unternehmen bietet Arbeit im Home Office an

■ 30 Prozent lassen Mitarbeiter von Zuhause aus arbeiten. ■ Vier von zehn Unternehmen rechnen mit steigendem Home-Office-Anteil. ■ Geltende Gesetze erschweren flexible Arbeitsmodelle. Die Arbeit im Home Office wird zum Standard. In knapp jedem dritten deutschen Unternehmen (30 Prozent) können Mitarbeiter ganz oder teilweise von Zuhause aus arbeiten. Das entspricht einer Steigerung um 10…

TRENDS WIRTSCHAFT | NEWS | BUSINESS | TRENDS KOMMUNIKATION | TRENDS MOBILE | TRENDS 2016 | KOMMUNIKATION | LÖSUNGEN | STRATEGIEN

Home Office: Arbeiten zu Hause boomt

In den vergangenen Jahren ist der Anteil der Unternehmen, die Home-Office-Arbeitsplätze anbieten, gestiegen. Das zeigt ein Vergleich der aktuellen Ergebnisse der Randstad-ifo-Personalleiterbefragung mit Ergebnissen aus den Jahren 2012 und 2013: So gaben 2012 rund 30 % der Unternehmen an, Home-Office-Arbeitsplätze anzubieten, im Jahr darauf lag der Anteil bereits bei 33 % und stieg auch zuletzt…

TRENDS WIRTSCHAFT | NEWS | BUSINESS | DIGITALISIERUNG | EFFIZIENZ | TRENDS 2016 | LÖSUNGEN

Immer mehr Home Offices bei deutschen Firmen

Immer mehr deutsche Unternehmen bieten ihren Beschäftigten die Möglichkeit, gelegentlich zu Hause zu arbeiten. Dieser Anteil stieg von 30 Prozent der Firmen 2012 auf 39 Prozent in diesem Jahr. Das ergibt sich aus der ifo-Randstad-Personalleiter-Befragung, die am Freitag veröffentlicht wurde. Das Büro zuhause bieten vor allem größere Unternehmen über 500 Beschäftigte an. Hier liegt der…