Vollständiges Controlling von administrativen und privilegierten Zugriffen auf Netzwerk- und Server-RZ-Technik.

Große Unternehmen verfügen heute über IT-Landschaften, die immer vernetzter und entsprechend ihrer Wertschöpfungsprozesse immer komplexer geworden sind. Da diese Unternehmen eine Vielzahl an Dienstleistern beschäftigen und IT-Services an Drittfirmen auslagern, denen sie Zugriff auf ihre Systeme und Anwendungen gewähren, ist der Fernzugriff auf IT-Ressourcen zum De-facto-Standard geworden. Allein die eingesparten Kosten bei Fernzugriffen von externen Dienstleistern bedeuten enorme Vorteile für ein Unternehmen, weil ein einmaliger Fernwartungseinsatz bereits die Anschaffungskosten der Fernzugriffslösung amortisiert. Doch gehen von privilegierten Benutzern – Personen, denen solche privilegierten Zugriffsrechte eingeräumt werden – potenzielle Gefahren aus.

Die Unternehmen stehen nun vor dem Problem, wie sie die einzelnen Akteure, die vielfältigen Aufgaben und verteilte Systeme koordiniert managen und gegebenenfalls zentralisiert überwachen können, wobei wirtschaftliche, technische und organisatorische Faktoren zu berücksichtigen sind. Einerseits müssen sie eine wachsende Anzahl an Mitarbeitern und externen IT-Dienstleistern in einer immer vielschichtiger werdenden Systemlandschaft effektiv und effizient einsetzen. Zum anderen gilt es, die einzelnen Aufgaben in wirtschaftlicher Hinsicht (Überwachung, Revision von Leistungen), nach rechtlichen Aspekten (Datensicherheit und Datenschutz) und organisatorischen Gesichtspunkten (Zutrittskontrolle, Wissensmanagement) zu managen, zusammenzuführen sowie die Aktivitäten gegebenenfalls zu integrieren.

Flexibles Outsourcing und viele externe Spezialisten. Outsourcing-Trend: Halte die eigene IT schlank und kaufe Manpower und Know-how bedarfsorientiert hinzu.

Zugriff auf die eigenen Daten, den Rechner, die Systeme im Rechenzentrum oder sogar auf die Produktion zu gewähren, war und ist eine Vertrauensfrage. Als früher die Remote-Zugänge lediglich eigenen Mitarbeitern vorbehalten waren, ließen sich diese noch in einem gewissen Maße sicher und kontrollierbar im Unternehmen managen. In den letzten Jahren folgten immer mehr Unternehmen dem Trend, zwar die eigene IT zu behalten, allerdings diese sehr schlank zu betreiben. Bei speziellen Aufgaben greifen sie auf dedizierte externe Dienstleister zurück. Dazu zählen SAP-Spezialisten, Datenbankprogrammierer für Oracle, ferner Microsoft-, Dell-, HP-Dienstleister; außerdem Zulieferer und Lieferanten in der Produktion, Servicepartner, die Netzwerkkomponenten konfigurieren sowie Service für Haustechnik, wie etwa Aufzug- und Klimaanlagen oder die IP-basierte Telekommunikationsanlage.

Vielfalt an Werkzeugen. Da dieses spezielle Fachwissen oft weltweit verteilt und die Zeit kostbar ist, kommen die privilegierten Benutzer über die unterschiedlichsten IT-Zugänge remote in den Rechenzentrumsbetrieb. Also alle externen Mitarbeiter, Lieferanten und Partner die Dienstleistungsverträge (SLAs) zu erfüllen haben, wie auch den spontanen Support, den ein Mitarbeiter für ein Gelegenheitsproblem in Anspruch nimmt. Dabei benötigt ein jeder seinen eigenen »Werkzeugkasten«.

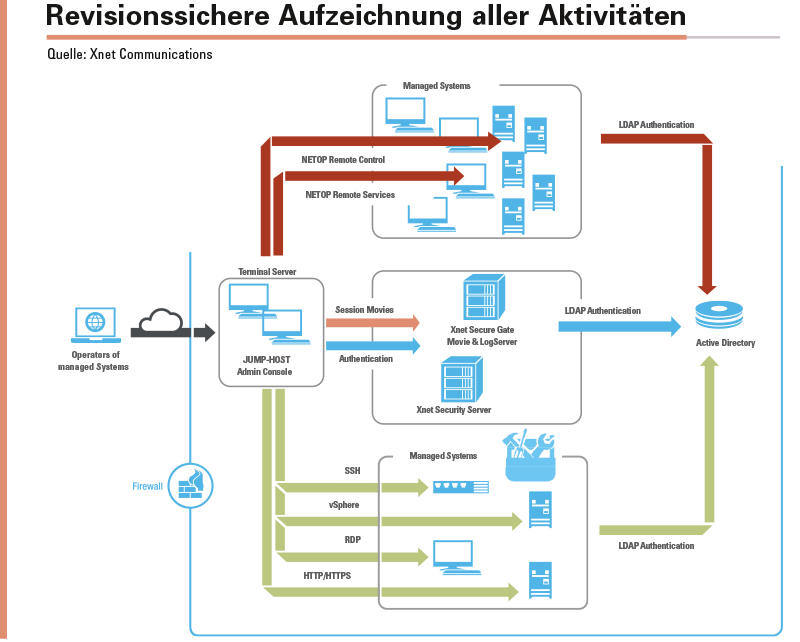

Mehraufwand, Folgekosten und Sicherheitslöcher. Die Dienstleiter nutzen Werkzeuge wie SSH, RDP, HTTPS, vSphere, VNC, Netop sowie webbasierte Remote-Zugriffe. Nicht nur die Anzahl, sondern auch die Arten der administrativen Tätigkeiten innerhalb eines Unternehmens sind immer unüberschaubarer geworden.

Um den Wildwuchs an Remote-Zugängen zu verwalten, entsteht ein erheblicher Aufwand in den Unternehmen. Darüber hinaus können auch unbekannte Sicherheitslöcher entstehen. Zu den Gründen zählt zum Beispiel die generelle Einrichtung der Zugänge und Aufsetzen des Regelwerkes. Ferner die Verwaltung der Zugangsberechtigungen, häufig genug verbunden mit zeitlichen Einschränkungen, wie Einmalberechtigung, Dauer, Zeitfenster … Und schließlich müssen die durchgeführten Aktivitäten auch kontrolliert werden.

Zentralisiertes Management: Bündeln von Zugriffsarten und -formen, Autorisieren, Authentifizieren, Aufzeichnen und Kontrollieren. Es geht um das Bündeln von Zugriffsarten und -formen, Autorisieren, Authentifizieren, Aufzeichnen und Nachvollziehen aller Aktivitäten an einer zentralen Stelle, so dass Unternehmen von vorneherein jegliche Zugriffe kontrollieren und auch revisionssicher aufzeichnen können. Die Aufzeichnungen sollten zudem revisionssicher abgelegt sein, um die Datenschutzbestimmungen gemäß der DSGVO zu erfüllen.

Das Xnet Secure Gate ist ein zentraler Zugangspunkt – on premises. Es besteht im Wesentlichen aus den Komponenten Konsole, Security Server und Movie Admin. Ein Mitarbeiter, der administrative Aufgaben durchzuführen hat, meldet sich am zentralen Zugangssystem an. Der Zugang erfolgt hier generell über RDP. Nachdem die Berechtigung an einer AD (Active Directory) geprüft wurde, kann ein Service-Mitarbeiter eine Sitzung mit einem für das Zielsystem vorgesehenen Tool aufbauen und nötige Wartungsarbeiten durchführen.

Diese Sitzungen werden dabei »verfilmt« und zusammen mit den notwendigen Verbindungsdaten (Quelle, Ziel, Zeit, Service) verschlüsselt und signiert in einer zentralen Datenbank des Xnet Security Servers abgelegt.

Fazit. Um Kosten zu senken und Unsicherheiten zu beseitigen, brauchen Unternehmen einen einzigen zentralen Zugang für alle administrativen, privilegierten Zugriffe. Über diesen Zugang muss ein Unternehmen in der Lage sein, den jeweils Serviceleistenden auf die unterschiedlichsten Endgeräte zu bringen, für die dieser zuständig ist – und nur dorthin! Darüber hinaus muss der Zugang die verschiedenen Remote-Zugriffs-Werkzeuge unterstützen, damit die Profis auch ihre Arbeit machen können. Selbstverständlich wird jede einzelne Sitzung revisionssicher aufgezeichnet und somit die Konformität mit Compliance-Vorgaben gewährleistet.

![]() Wolfgang Falz

Wolfgang Falz

ist Geschäftsführer

von Xnet Communications,

einem Partner von Netop

Die Xnet Communications GmbH wurde 1996 gegründet und ist ein unabhängiger Softwareanbieter (ISV) für ein breites Aufgabenspektrum der Remote Access, Datenkommunikation und Netzwerksicherheit im Großkunden-umfeld. Mit insgesamt 80 Mitarbeitern, 50 davon in der Entwicklung, hat Xnet eigene Produktfamilien für das IT-Management und die Datenver-teilung entwickelt. Außerdem ist Xnet deutscher Distributor der Netop-Produkte für Fernwartung des dänischen Herstellers Netop A/S.

Das technisch orientierte Team verbindet die eigenen Produkte mit Standardkomponenten und passt sie bei Bedarf an individuelle Situationen an, um kundenspezifische schlüsselfertige Komplettlösungen zu planen, zu entwickeln und zu implementieren. Auf Wunsch bietet Xnet auch den regelmäßigen Support und die Wartung an. Neben dem Stammhaus in Hamburg hat Xnet Niederlassungen in Frankfurt/Main, in San Francisco/USA, in Warschau und in Posen (Polen).

www.xdsnet.de beziehungsweise www.netop.com/de

Illustration: © Maksim Kabakou /shutterstock.com

Hier folgt eine Auswahl an Fachbeiträgen, Studien, Stories und Statistiken die zu diesem Thema passen. Geben Sie in der »Artikelsuche…« rechts oben Ihre Suchbegriffe ein und lassen sich überraschen, welche weiteren Treffer Sie auf unserer Webseite finden.

Best-Practice-Empfehlungen für Remote-Access-Dienste – Klare Fernsicht

Business-Kriterien: Prioritäten bei der SAP-Sicherheit setzen

Interview mit Patrick Oliver Graf von NCP zu Remote Access und Security bei IoT

Neues IPsec VPN Gateway für sicheren Fernzugriff gemäß VS-NfD-Richtlinien

Cyber Security mit Augenmaß – Auf Planung und Organisation kommt es an

IT-Security »made in Germany« muss den internationalen Wettbewerb nicht scheuen

Beliebt bei Cyberkriminellen: »Erfolgreicher« Remote-Access-Trojaner »Orcus«

Wolfgang Falz

Wolfgang Falz